はじめに

「デジタルフォレンジック」はだいぶ耳馴染みのある言葉になってきた気がしますが、「ファストフォレンジック」という言葉を耳にされたことはあるでしょうか?

と書き出して「おい、これ長くて堅い話になりそうだぞ、ファストじゃないぞ」と自覚しました。が、もし10分程度のお時間があれば、何か飲みながらでもおつきあいただけると幸いです。。

この記事では、組織内のPCがEmotetのようなマルウェアに感染したセキュリティインシデントを事例として、ファストフォレンジックの実務をご紹介したいと思います。

デジタル・フォレンジック研究会の証拠保全ガイドライン(第9版)では、次のように説明されています。

-

ファスト・フォレンジック(ファストフォレンジック)

- 早急な原因究明、侵入経路や不正な挙動を把握するため、必要最低限のデータを抽出及びコピーし、解析すること

※ 出典 : https://digitalforensic.jp/wp-content/uploads/2023/02/shokohoznGL9.pdf

これは、サイバー攻撃などのセキュリティインシデントを想定した調査において生まれた概念で、極端に言えば「網羅性よりもスピードが命」ということになります。サイバー攻撃の兆候がある状況では、被害拡大防止のためにスピード重視は必然でしょう。しかし、いくら早くても正確な結果が得られなければミスリードになりかねません。

他方、「フルフォレンジック」「ディープフォレンジック」等と呼ばれる、従来から犯罪捜査や内部不正調査等で実施されているデジタル鑑識的なフォレンジックは、PCやサーバーに搭載された数百GB~数TBのディスクを何時間もかけて完全に複製(物理コピー)し、裁判に耐えられるよう厳格な保全手続きをします。そのうえで、操作がやたらややこしい高機能な商用フォレンジックツールなどを使用して網羅的なデータ分析を行う大仕事です。結果の正確性を担保するためのレビューもなかなかに大変です。なお、しばしばセキュリティインシデントの調査でも、侵害が確認された機器等に対し、全容解明のために精密なデジタルフォレンジックを実施することがあります。

これが「ファスト」なると、どうなるのでしょうか。早くて正確な結果を得るためには、事前の準備(ツール、必要知識等)や実施の段取りが重要であることは言うまでもありません。ざっくりとではありますが、実際に起こり得るセキュリティインシデントの事例に即して、ファストフォレンジックの流れやポイントをご紹介します。

インシデントとファストフォレンジック例

多数の社内PCのうち1台がマルウェアに感染した疑いがあるため、ファストフォレンジックによって感染PCを特定する状況を考えてみます。たとえばEmotetのようなマルウェアに感染したPCが、ボットとなって外部にフィッシングメールを送っているような状況です。

ここで実施するファストフォレンジックには、大別して次の3つのステップがあります。目標タイムは、一般的なWindows クライアントPCを対象に、使い慣れた適切なツールを使用した場合を想定しています。

- 必要最低限の証拠保全 : 目標タイム(PC1台あたり)15分

- 社内の各PCから、マルウェア感染の痕跡が残りそうな Windows OS アーティファクト(レジストリ、イベントログ等)を収集します。ここでは、結果の正確性を担保するため、実際は不要な情報が多数含まれていたとしても、各ファイルをそのままの状態で論理コピーします。

- 収集したアーティファクトから必要な情報を可視化(パース) : 目標タイム(PC1台あたり)10分

- レジストリを例にすると、「RUNキー」を抽出してリスト化します。RUNキーは、マルウェアがPC再起動時に自動実行されるようOS設定の改ざん、いわゆる「永続化」のために悪用されがちな特定のレジストリキーです。

- 可視化した情報を分析 : 目標タイム(PC1台あたり)30分

- 上述のRUNキーを例にすると、事前に把握したマルウェアの戦術・手口の傾向を念頭に、不審な実行ファイルの自動実行設定を探します。そのためには、表計算アプリやログ分析ツールも必要ですが、何をもって「不審」とするか、の知見が重要となります。

マルウェアの永続化痕跡(RUNキー)

マルウェアの特徴的な挙動の1つである「永続化」には、RUNキーのほか、常駐するサービスとして登録する方法や、タスクスケジューラで定期実行する方法などいろいろな手口があります。発生した事象からある程度マルウェア種類のアタリがつけば、MITRE ATT&CK の公開情報(Persistence)やセキュリティベンダーのブログなどから、永続化の手口を絞りこめることもあります。アタリがつかない場合、確率的にまず「RUNキー」のチェックをおススメします。

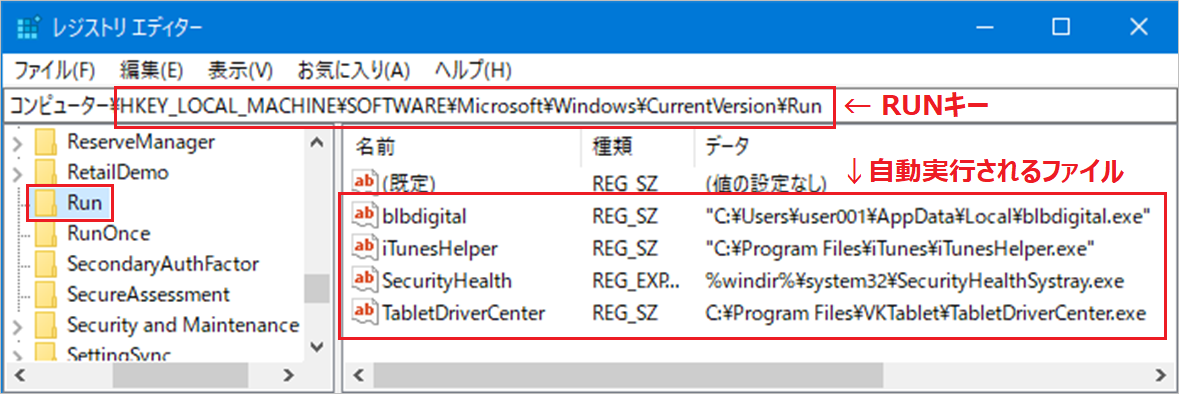

次の図は、実際に観測されたマルウェア Emotet が悪用するRUNキーの例です。さて、どの実行ファイルが Emotet でしょう?「不審」なものを考えてみましょう。

Emotet は、最初の行の「blbdigital.exe」です。「不審」さは、ファイルパスにあります。他の実行ファイルは「C:\Program Files」や「%windir%(C:¥Windows)\system32」といった、デフォルトでWindows標準や3rdパーティのアプリケーションがインストールされるディレクトリにあります。しかし、マルウェアである Emotet は、通常のアプリケーションがインストールされないディレクトリにあります。

もちろん、それだけでマルウェアだと決めつけるのは危険です。上の図はWindows標準のレジストリエディターで表示していますが、フォレンジック用ツールでリスト化すると、RUNキーの最終更新日時が判明します。最終更新日時をインシデント発生時期と照合したり、他のPCのRUNキーと比較するなど、複合的に不審な実行ファイルをあぶり出していきます。このような判断を機械的に行うことは難しいため、必要な知識の学習や実践的な経験によって知見を培った「人」が最終的に担うこととなります。

ツールの準備と必要な知識の学習

RUNキーは上の例だけではなく、複数のレジストリファイル/数十種類のレジストリキーに分散して存在しますので、1つ1つをレジストリエディターで調べていては全然ファストと言えません。しかも、不審さをあぶり出すための情報も不足しています。

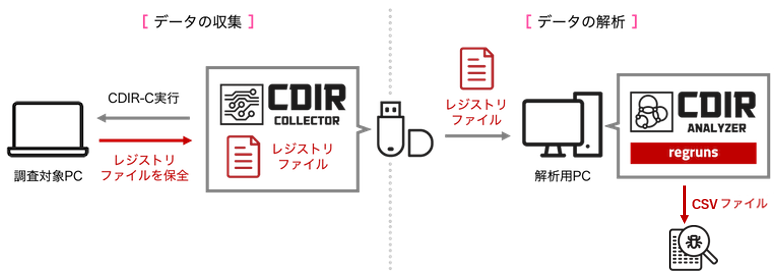

弊社では、ファストフォレンジック用ツールとして開発し、社内のエンジニアもヘヴィユースしている「CDIR Collector(CDIR-C : 保全ツール)」/「CDIR Analyzer(CDIR-A : パースツール)」を無償公開しています。使い方はいずれもシンプルです。弊社のCDIRシリーズを使用した場合、RUNキー調査の流れは次の図のようになります。

RUNキーをリスト化したCSVファイルは、表計算アプリやログ分析ツールに取り込み、複数PCを横断的に分析します。そうすることで、より感染PCの特異さが浮き彫りになることもあります。

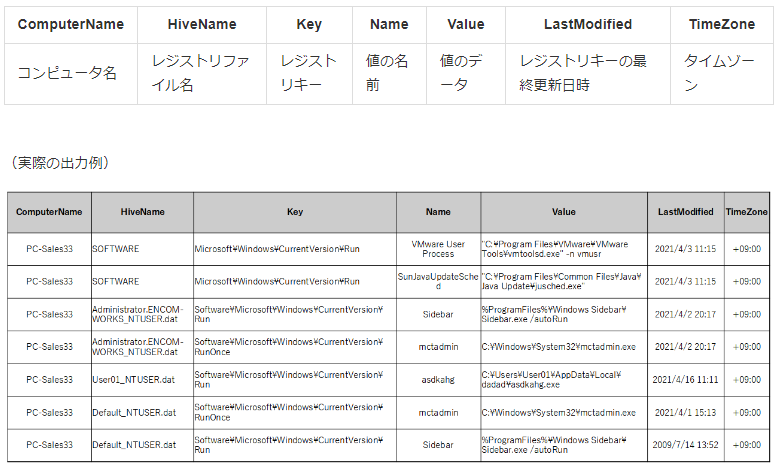

次の図は、実際にCDIR-Cで収集したレジストリをCDIR-Aでパースし、CSVファイルに出力した例です。

ちなみにですが、CDIRシリーズは「詳解 インシデントレスポンス」(Steve Anson氏・著、オライリージャパン社)や「脅威インテリジェンスの教科書」(石川朝久氏・著、技術評論社)において、有用なファストフォレンジック用ツールとして取り上げていただきました。特にCDIR-Cのダウンロード数は過去4年間で1万件を超えており、多くの組織でご活用いただいています。弊社へも、組織の環境に合わせたCDIRシリーズの運用方法や証拠保全後の調査方法など、数多くのお問い合わせやご依頼をいただいております。

弊社ではこうした声に少しでもお役に立ちたいと思い、デジタルフォレンジックの具体的な調査手順/各アーティファクトのリファレンス/分析のポイントなどを詳しく紹介する、DFIR1学習ツール「CDIR Learning(CDIR-L : 電子bookと演習用データセット)」を2023年12月21日からご提供する予定です。こちらは、弊社の社内教育用教材やお客様へご提供しているデジタルフォレンジック・トレーニングの教材を、利用者ご自身で手軽に学習できるようWindowsデスクトップアプリにパッケージしたものです。

なお、このCDIR-Lについては、無償でご利用いただける Community Edition(CE版)をすでに先月から先行して公開しております。CE版には演習用データセットが付属せず、一部の電子bookコンテンツは非公開となりますが、CDIRシリーズを利用した具体的な調査手順やポイントはすべて詳しく紹介しており、ファストフォレンジックの技術マニュアルやリファレンスとしてご活用いただけます。

CDIR-C / CDIR-A / CDIR-L CE版は、いずれも弊社CDIR公式サイトから無償ダウンロードできますので、ぜひご活用ください。

- CDIR公式サイト : https://www.cyberdefense.jp/products/cdir.html

おわりに

イザというとき(ないことを切に願いますが)、ファストフォレンジックをファストに実施するには、事前にツールの準備/学習/模擬訓練をしておくことが重要です。ぜひ弊社のCDIRシリーズをご活用いただき、練習用のPCなどを模擬調査対象にして、先の目標タイムをクリアできるようチャレンジしてみてください!

最後に番宣させてください。。

2023年12月21日からご提供予定の「CDIR-L フルコンテンツ版(Complete)」は、実機を使ったハンズオンや演習用のデータセットも大盛りでご提供します。学習テキストは全19章で、CDIR-L CE版では非公開の、次のようなコンテンツもご提供します。

-

インシデントレスポンスにおける初動対応や再発防止対策等のポイント(1~3章)

-

初期調査におけるトリアージ/ログ調査/ライブフォレンジック(4~6章)

-

メモリの保全と解析(7章)

-

VirusTotal/公開サンドボックスを活用したマルウェア調査(9~10章)

-

MITRE ATT&CK 等を活用した脅威インテリジェンス(18章)

-

CTF形式のファストフォレンジック総合演習(19章)

※ ファストフォレンジック実務について解説する8章(保全編)および11~17章(解析編)はCE版と共通

価格は、99,000円(税別)/ 1ユーザーを予定しております。ご興味を持たれましたら、先の弊社CDIR公式サイトから「お見積もり・お問い合わせ」をクリックしていただき、お気軽にお問い合わせください。

-

Digital Forensic & Incident Response ↩︎