初めまして、オティントセンターという社内には存在しないとされている部署で普段「犯罪捜査とアクター分析のためのOSINT」というトレーニングを提供しているHoi Myong(通名: 保井明)です。

普段は法律の境界線がハッキリクッキリ真下に見えるようなところまで調査をしたりしているわけなのですが、常に「その線を合法的に超える方法がないか」という点について考えてしまうわけです。

例えば、「このIPアドレス、IOC情報として載ってるけど、このレポートに載っていること以上の情報が知りたいなぁ」「不正アクセスしたら何とか情報を得ることができそうだけど、犯罪だなぁ」「この攻撃者の通信盗聴してぇなぁ」なんて時です。そもそも日本には憲法で定められている通り、「通信の秘密」があるので勝手に他人の通信を覗き見はやってはいけません。

ある時に「流出したデータベースに記録されているIPアドレスから追跡すれば、ネットワークテレメトリの収集みたいなことができるのでは?」と閃きました。

例えば、過去にハッキングされて流出したデータベースにはアクセスログ的な感じでIPアドレスが記録されていることがあります。もし、攻撃者が同じIPアドレスを使い回していれば、そのIPアドレスから他の情報も漁れるのでは・・・?

実際にやってみた

机上の空論では何も分からないので、実際にやってみて何かないかなと探してみました。

現代のインターネットには過去に流出したデータベースを検索できる、インテルエーーーーーーーックスというとても便利なサービスがあります。

このウェブサイトでは過去に流出したデータベースの他にもダークウェブをスクレイピングした情報であったり、wikileaksなどの情報も検索できます。ちなみにクソ便利なtoolsがあるページもあります。

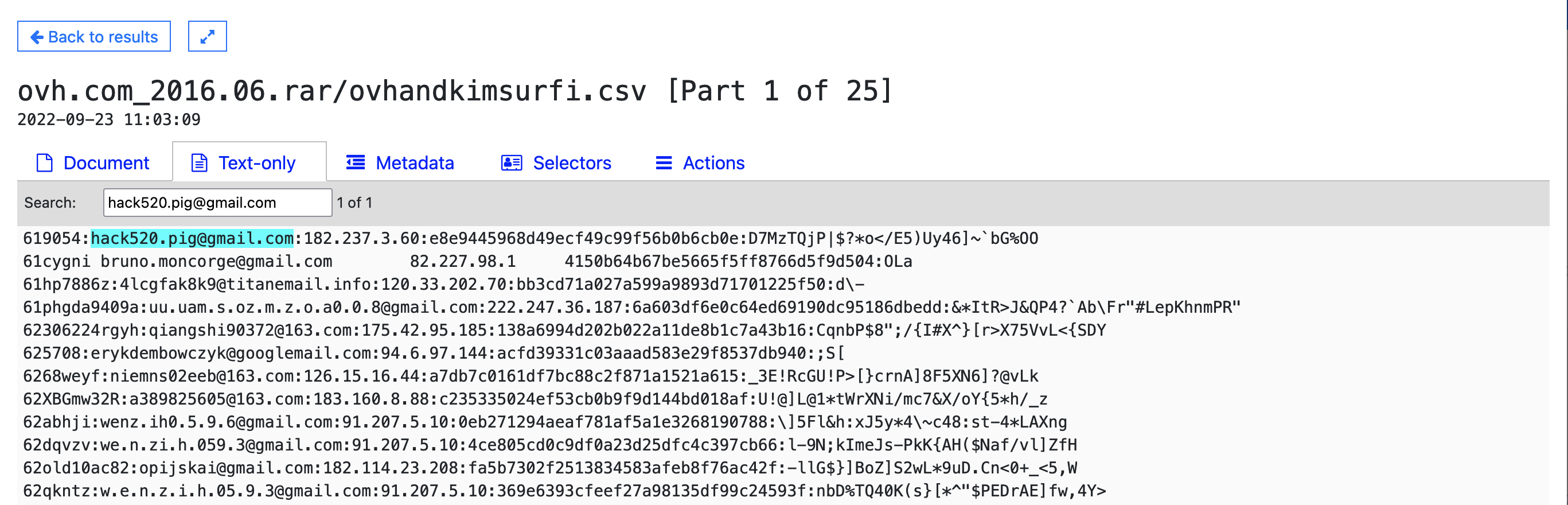

例えば、2017年にトレンドマイクロさんが公開したWinntiのメンバーに関する調査を起点として、テレメトリっぽいものを収集できるか試してみましょう。トレンドマイクロの記事中では攻撃者が使用していると思われるhack520.pig@gmail.comというメールアドレスについて言及されているので、こちらでエックスしてみます。

エックスした結果、何やら182.237.3.60というこのメールアドレスのユーザーが使用していたと思われるIPアドレスらしきものが出てきました。

これすごいですよね。流出情報を使えば、この時期にこのIPアドレスからどこに、どんなユーザーからアクセスがあったなんてことがわかってしまいます。テレメトリ感抜群だと思います。

日付的には結構古めみたいですね。OSINTする側としては情報が古ければ古いほどありがたいです。わんさか情報が出てくるかもしれないので。

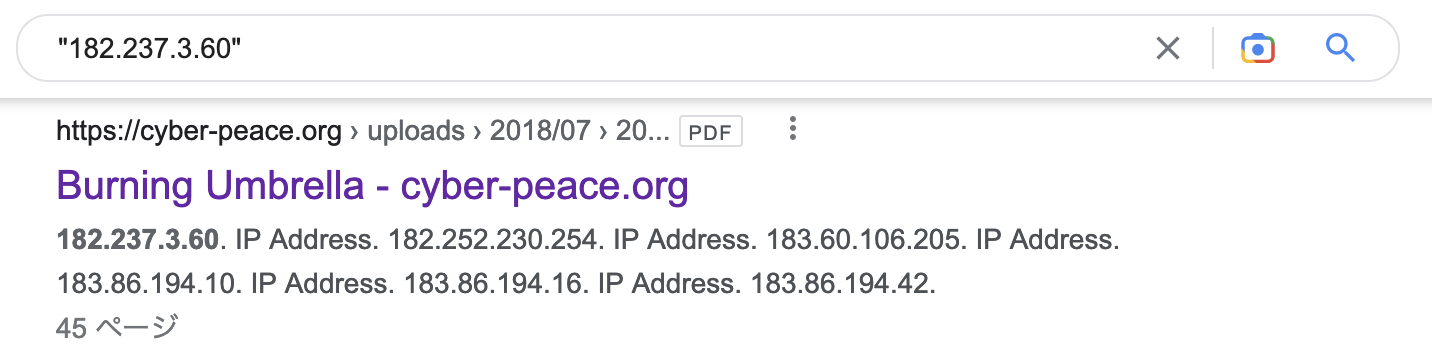

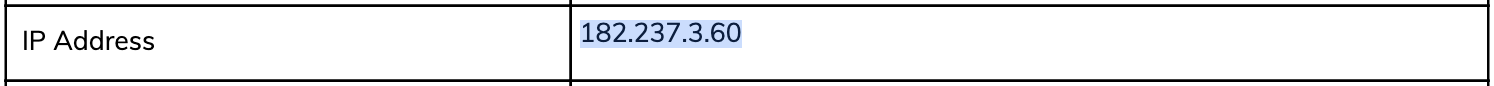

そのままIPアドレスググったら何かのレポートが出てきました! Burning UmbrellaというWinnti Umbrellaと呼ばれている攻撃に関するレポート中で先ほどのIPアドレスがIOC情報として言及されていました。つまり、攻撃に使われていた・・・?

ここまでで分かったこととしては、トレンドマイクロの言うWinntiと、このレポートで言及されているWinnti Umbrellaは関係がありそうだなってことです。私めが大好きなツイートをここに貼り付けておきます。

Winnti というグループ (APT17, 18, 41) を指すのか Winnti というマルウェアを指すのか、それとも Winnti マルウェアを使うグループ群を指すのか、APT のインテリジェンスは難しい😂

— Neutral8✗9eR @0x009AD6_810@infosec.exchange (@0x009AD6_810) January 22, 2020

ともあれ、流出情報の使いようによってはこういうネットワークテレメトリの収集みたいな手法も使えるんですね〜面白いです。しかも、かなり具体的なところまでわかるのは面白いです。自分で試していてこういう調査の観点もあったのか〜と思いました。

え?流出情報って違法じゃないの!?

トレーニング中によく聞かれるのですが、「流出情報は公開情報なので、セーフ!」と私は解釈しています。政府も言っているように、今はアクティブサイバーディフェンスの時代なんですよね!?そんな頭の硬いこと言ってる場合じゃなくないですか!?